Wer sucht, wird finden: Die Zahl der exponierten Daten soll weltweit im letzten Jahr um 50 Prozent gestiegen sein. Das berichtet das Analyseunternehmen Digital Shadows. Insgesamt, so heißt es in einer Mitteilung, hätten Mitarbeiter 2,3 Milliarden vertrauliche Dokumente gefunden, darunter Kontoauszüge, Patientenakten, Pässe, Kundendaten sowie kritische Geschäftsinformationen und Zugangsdaten zu Unternehmenssystemen.

(mehr …)Kategorie: Sicherheit

-

Meldungen über sicherheitskritische Designprobleme in Intel-Chips

Hat die Computerbranche das erste massive Problem im neuen Jahr? Aktuell erreichen uns Berichte über Prozessoren von Intel, die ein Designproblem aufweisen sollen, welches sich als sicherheitskritisch herausstellen könnte. Spiegel Netzwelt war dies sogar eine Eilmeldung wert, da viele Computersysteme betroffen sein könnten. Von Intel selbst gibt es aber noch keine Bestätigung. (mehr …)

-

ICANN: Schlüsselupdate für DNSSEC verschoben

Eigentlich wollte die ICANN am 11.Oktober 2017 einen sogenannten KSK Rollover für die Root Zone des Domain Names Systems (DNS) ausführen. Ein KSK Rollover bedeutet, dass ein neues Schlüsselpaar erzeugt und der öffentliche Teil davon verteilt werden muss.

-

Der Unicode-Domainphishing-Trick funktioniert immer noch

Das ist sehr tricky und funktioniert immer noch: Man kann internationalisierte Domainnamen, also Domains, die nicht mit ASCII-Zeichen geschrieben werden so trickreich gestalten, dass sie aussehen wie apple.com oder epic.com. Aufgrund der Punycode-Umschreibung von „xn--80ak6aa92e.com“ erscheint in der Adresszeile des Browsers tatsächlich „apple.com“ (bzw. „epic.com“ bei „xn--e1awd7f.com“). „xn--80ak6aa92e.com“ und „apple.com“ sind homographisch, wie Fachleute sagen.

Um es auszuprobieren: Dieser Link führt auf eine Seite, die sich als „apple.com“ zu erkennen gibt (nicht in allen Browsern; dies ist ein Demo, keine Phisingseite; hier steht, was dahinter steckt: https://www.xudongz.com/blog/2017/idn-phishing/)

Aus xn--80ak6aa92e.com wird apple.com. Dank SSL-Zertifikat wird noch mehr trügerische Sicherheit signalisiert. Es liegt auf der Hand, dass Hacker und Phisher sich diesen Effekt leicht zunutze machen können. Sie bringen User dazu auf einen Link zu einer Applesite zu klicken, wobei die User tatsächlich auf einer bösartigen Seite landen. Dabei wiegen sich die User in Sicherheit, da man ja auch „apple.com“ in der Adresszeile sieht. Das Problem ist lange bekannt, aber keiner löst es, so The Register UK.

Von Verisign gibt es ein kleines Onlinetool, mit dem man in Punycode geschriebene Domainnamen umwandeln kann (und umgekehrt): http://mct.verisign-grs.com/. Damit kann man den Effekt leicht nachvollziehen ohne das DNS bemühen zu müssen. Das System wurde eingeführt, um auch Zeichen, die nicht zu den ASCII-Zeichen gehören, darstellen zu können. Dazu gehören zum Beispiel die deutschen Umlaute äöü und das ß-Zeichen. Andere

Das Domainnamesystem nutzt allerdings die Zeichenkette xn--80ak6aa92e.com zur Auflösung des Domainnamens. So landet der Besucher auf einer Website, die der Inhaber von xn--80ak6aa92e.com festgelegt hat.

Didn’t we fix this back in 2005? Apparently not

Quelle: That apple.com link you clicked on? Yeah, it’s actually Russian • The Register

-

Phisher phishen gerne mit SSL-Zertifikaten von Let’s Encrypt und Comodo

Auch Phishing und Fraud funktionieren mit SSL-Zertifikaten besser. Das grüne Symbol vor der Adresszeile des Browsers signalisiert trügerische Sicherheit. Dabei geben User unbekümmert Zugangsdaten, Bankkontoinformationen oder Kreditkartennummern ein, wenn eine Phishingseite, die als solche nicht auf den ersten Blick zu erkennen ist,

Laut Netcraft machen zwei Zertifikatsstellen (CA), die auf Basis der Domain die Inhaberschaft validieren, ganze 96 Prozent aller entdeckten Phishing-Sites aus. Dies sind die Zahlen aus dem ersten Quartal 2017.

Bisher ist sich das Fachpublikum recht einig, dass Fraudbekämpfung nicht im Zuständigkeitsbereich der Zertifkatsstellen liegen kann. Schließlich verhelfe die Verschlüsselung des Datentransfers ja zu mehr Sicherheit, dachte man. Doch wenn der Missbrauch der kostenlosen SSL-Zertifikate so weitergeht, ist zu erwarten, dass diese bislang einhellige Meinung sich ändert. Gerade weil oft Kombinationen mit Markennamen von bekannten Diensten in den Phishingdomains enthalten sind, sollten es vielleicht schon im Validierungsprozess bei der Zertifikatsgenerierung Alarmglocken schrillen. Die bisher implementierten Maßnahmen, ein Safe-Browsing-Check und eine namesbasierte Filterung scheinen noch nicht wirklich zu greifen.

Certificate Authorities are still issuing tens of thousands of certificates for domain names obviously intended for use in phishing and fraud. Fraudsters are

Quelle: Let’s Encrypt and Comodo issue thousands of certificates for phishing | Netcraft

-

Google berichtet Anstieg gehackter Websites um 32 Prozent

Google spricht in einer Meldung im Webmaster-Blog von einem rasanten Anstieg an gehackten Websites. Gegenüber 2015 sei die Zahl im Folgejahr um 32 Prozent gestiegen.

Auf Basis des Safe-Browsing-Programms werden Webseitenbesitzer, auf deren Sites Schadsoftware entdeckt wird gewarnt, wenn ein Kontakt über die Google Search Console (ehemals Webmaster Tools). vorhanden ist. Auch die Besucher der Webseite bekommen im Browser in der Regel eine Warnmeldung angezeigt. Google gibt zudem einige Hinweise zur Bereinigung der Site. Nach der Bereinigung kann man seine Seite durch Google überprüfen lassen und im Erfolgsfall werden die Warnhinweise für User entfernt. Dies sei, so Google, in 84 Prozent der Fälle erfolgreich.

-

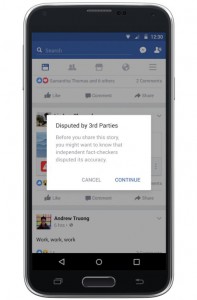

Facebook gegen Fake-News: Es tut sich ja doch etwas

Bisher hat Facebook immer auf das Counterspeech-Prinzip verwiesen, wenn es darum ging, problematischen Inhalt in diesem sozialen Netzwerk zu begegnen. Nur auf erheblichen Druck von staatlicher Seite wurde in eine Art Eingreiftruppe damit beauftragt, allzu krasses Material zu entfernen.

Während Bilder von entblößten weiblichen Oberkörpern nur eine sehr, sehr kurze Verweildauer auf Facebook haben, werden Hassreden und volksverhetzende Beiträge auch nach Beschwerde nicht entfernt. Zumindest berichten viele Beschwerdeführer dies. Der automatisierte Hinweis auf den angeblich nicht erkennbaren Verstoß gegen die „Gemeinschaftsregeln“ (das wäre doch ein heißer Kandidat für das Unwort des Jahres gewesen), ist schon legendär. Aktuell geht ein Fall des ehemaligen Radiomoderators Elmar Hörig durch die Medien, der seit einiger Zeit recht dumpf-derbe Ausländerwitze postet.

Diese Tage erschien im „Newsroom“ von Facebook eine Meldung, die von einem neuen Feature berichtet, mit denen der Wahrheitsgehalt eines Posting leichter hinterfragt werden kann. Hoaxes sollen einfacher gemeldet und überprüft werden können. Dazu wird das jetzt schon vorhandene Pulldownmenü erweitert. Wenn man in der mobilen Facebook Variante in der heutigen den Menüpunkt „Diesen Beitrag melden“ verwendet, erhält man die Option aus folgenden Punkten auszuwählen:

- „Es ist nervig oder uninteressant.“

- „Es sollte meiner Meinung nach nicht auf Facebook sein.“

- „Es handelt sich um Spam.“

Es wird wohl auch in der deutschen App-Version ein Punkt hinzukommen, der auf englisch derzeit „It’s a fake news story“ lautet. Im Folgedialog wird dann angeboten, dies als Fake News zu markieren.

Ein ähnlicher Dialog ist aktuell schon verfügbar. Wer derzeit auf „Es sollte meiner Meinung nach nicht auf Facebook sein“ klickt, hat dann auch die Möglichkeit anzugeben, dass es sich um eine gefälschte Nachricht handle.

Facebook Postings sollen einfacher als Fake News gemeldet werden können. Screenshot von http://newsroom.fb.com/news/2016/12/news-feed-fyi-addressing-hoaxes-and-fake-news/ Facebook hat nun angekündigt, mit unabhängigen Organisationen zusammenzuarbeiten, die den Poynter’s International Fact Checking Code of Principles unterschrieben hätten. Für Deutschland wird es wohl noch keinen unabhängigen Fact-Checker-Service für Facebook geben. Zumindest auf der Website von Poynter (eigentlich eine non-profit Journalistenschule, ansässig in Florida) ist (noch?) kein deutsches Medium gelistet. An solche Fact Checker will Facebook Meldungen schicken, die von Usern als Fake News markiert worden sind, wenn entsprechende „Signale“ eingehen. In diesem Fall werden diese Facebook Postings für jeden sichtbar als „disputed“ markiert. Zusätzlich soll ein Link erscheinen, der zu einem erklärenden Beitrag auf der entsprechenden Seite des Fact Checker-Services führt.

Dass das mit dem Fact Checking nicht ganz so unproblematisch ist, zeigt eine Begebenheit, die man auch Skandal nennen könnte: Die Kölner Journalistenschule hat AfD-Politikerin Frauke Petry als „Spitzenreiterin der Falschaussagen“ bezogen auf Aussagen in deutschen Talkshows darstellen wollen, was allerdings vom OLG Köln untersagt wurde, weil diese Tatsache widerlegt werden konnte.

In Form eine „informed sharings“ wie Facebook das nennt, können strittige Beiträge nach wie vor geteilt werden. Die Stories verschwinden auch nicht, sie werden vielleicht etwas weniger sichtbar angezeigt.

-

Gefährlich: Die meisten Websites nutzen eine alte PHP-Version

PHP hat mittlerweile eine lange Geschichte. Die aktuellste Variante ist PHP 7.0. Ein PHP 6 gab es nicht.

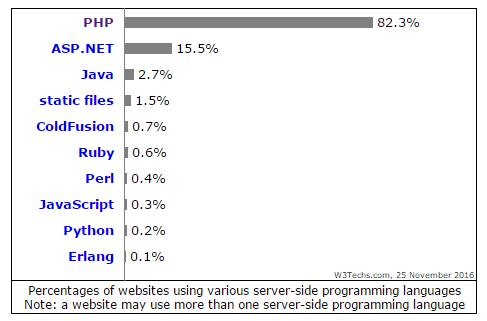

Gefühlt dominiert PHP als serverseitig interpretierte und ausgeführte Skriptsprache das Web, vor Java, Python und anderen. Zu diesem Ergebnis kommt auch W3Techs, ein Analyseunternehmen, das auf Basis von zehn Millionen Websites versucht zu ermitteln, wie die Technologien verteilt sind.

Die Schätzung von W3Techs, basierend auf einer Analyse von 10 Millionen Websites aus dem Alexa-Ranking zeigt, dass im Web die Skriptsprache PHP sehr deutlich dominiert. -

Weihnachtszeit ist DDoS Zeit – jetzt wird es ernst

Vergangene Woche, am Freitag (21.10.2016) lief eine massive DDoS Welle durch das Internet. Manche große Dienste, von denen man bisher dachte, sie wären immun gegen DDoS funktionierten nicht oder schlecht. Ausgelöst wurde dies durch einen Angriff auf die DNS-Dienste des Unternehmens Dyn (bekannt von DynDNS, allerdings machen die auch DNS-Dienste für Unternehmen wie Netflix oder Amazon). Dyn hat 10 Millionen verschiedene IP-Adressen gesehen, die an diesem Angriff beteiligt waren (Statement von Dyn dazu).

Der Angriff war massiv und funktionierte wohl über die Ausnutzung vieler Botrechner, wobei vermutlich auch ungesicherte IP-Kameras, Router und andere Geräte einbezogen waren. Insgesamt entstand eine Angriffsgröße , die den bisher größten dokumentierten Angriff (auf den Hoster OVH, Frankreich, mit 1,1 Terabit pro Sekunde) übertraf, berichtet Heise online und beruft sich auf Angaben des Gründers von Ovh (auf Twitter: https://twitter.com/olesovhcom/status/778019962036314112) .

we got 2 huge multi DDoS: 1156Gbps then 901Gbps pic.twitter.com/NyFTr6KLCC

— Octave Klaba (@olesovhcom) September 19, 2016Angeblich hätten diverse Firmen gleichlautende Erpressermails erhalten. Man solle 2 Bitcoins überweisen, um nicht angegriffen zu werden, später würde das 5 Bitcoins kosten und weitere 5 für jeden Tag des Angriffs. Man weiß natürlich nicht, ob das ein Trittbrettfahrer ist. Die „Welt“ vermutet einen Testlauf für eine „Cyberwaffe“.

Zur Zeit sieht es so aus als wäre man gegen solche Attacken recht machtlos. Auf der Website krebsonsecurity.com steht, dass das Muster auf die Schadsoftware „Mirai“ hindeutet, die auch in früheren Angriffen verwendet wurde und deren Sourcecode inzwischen öffentlich ist. So konnte nun jeder seine Mirai-basierte Attacksoftware herstellen. Mirai durchsucht im Internet IP-Adressen und checkt dahinterstehende Geräte auf einfache Zugangsmöglichkeit. Viele Geräte, die man dem Bereich „Internet of Things“ („IoT“) zuordnet, sind einfach nur durch ein werkseitig voreingestelltes Passwort gesichert. In diesem Blogbeitrag fällt der Name der chinesichen Firma XiongMai Technologies, die IP-Kamera und Festplattenrekorder herstellt (Produkte dieses Unternehmens sind in vielen anders benannten Produkten unter anderer Marke verbaut). Dummerweise lassen sich solche IoT-Geräte schlecht updaten und die Änderung von Zugangsdaten ist nur über Telnet oder SSH möglich, was viele Nutzer davon abhält, die werkseitig eingestellten Zugangsdaten zu ändern.

Die „Zeit“ zitiert einen Blogbeitrag von Sicherheitsforscher Bruce Schneier, der hinter den Attacken ein Land vermutet, namentlich China oder Russland. Es wird die Befürchtung geäußert, dass solche Angriffe auch die Präsidentenwahl im November stören könnten, da einige Bundesstaaten auch die Wahl über das Internet ermöglichen.

Wie auch in den Vorjahren deuten sich in der zweiten Jahreshälfe deutliche Zunahmen von Cyberangriffen an. DDoS ist eines der beliebtesten Mittel, um Konkurrenten zumindest zeitweise aus dem Netz zu kicken oder von Unternehmen, die auf Onlineverkaufsprozesse angewiesen sind,